미래부 “3·20사이버테러와 수법동일…북한 IP 발견”

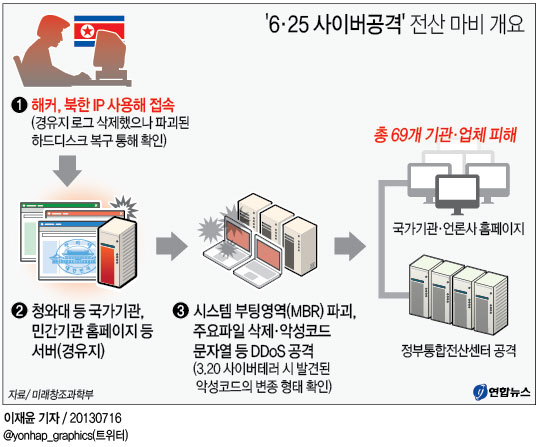

’3·20 사이버테러’에 이어 지난달 25일 청와대, 국무조정실 홈페이지를 변조시키고 방송·신문사의 서버를 파괴한 ‘6·25 사이버공격’의 배후로 또다시 북한이 지목됐다.

미래부는 사이버공격의 피해 장비와 공격 경유지 등에서 수집한 악성코드 82종과 PC 접속기록, 공격에 사용한 인터넷 주소와 과거 북한의 대남해킹 자료 등을 종합분석해 이 같은 결론을 내렸다고 설명했다.

미래부는 북한의 소행으로 추정하는 근거로 지난달 25일 서버 파괴 공격을 위해 활용한 인터넷프로토콜(IP)과 지난 1일 피해기관 홈페이지 서버를 공격한 IP에서 북한이 사용한 IP를 발견했다는 점을 제시했다.

해커는 공격 이후 근원지 추적을 방해하기 위해 경유지 로그를 삭제하고 하드디스크를 파괴했으나 사이버 포렌식과 데이터 복구를 통해 북한 IP가 확인됐다. 이 IP는 3·20 사이버테러에 사용되지는 않았으나 북한이 사용하는 IP로 알려진 것 중 하나다.

서버를 다운시키기 위한 시스템 부팅영역(MBR) 파괴, 시스템의 주요 파일삭제, 해킹결과를 전달하기 위한 공격상황 모니터링 방법과 악성코드 문자열 등의 특징도 3·20 사이버테러와 동일했다.

이번 홈페이지 변조와 디도스(DDoS; 분산서비스거부) 공격에 사용한 악성코드 역시 3·20 사이버테러 당시 발견한 악성코드의 변종인 것으로 확인됐다.

박재문 미래부 정보화전략국장은 “공격자는 최소 수개월 이상 국내 P2P, 웹하드 서비스, 웹호스팅 업체 등 다중 이용 사이트를 사전에 해킹해 다수의 공격목표에 대한 보안 취약점을 미리 확보하는 등 치밀하게 공격을 준비한 것으로 분석됐다”고 설명했다. 공격자는 3·20 사이버테러 발생 전부터 이번 공격을 준비했다는 게 미래부 의 분석이다.

박 국장은 “정부통합전산센터 DNS 서버를 공격해 다수의 정부기관 인터넷 서비스를 일시에 마비시키려 했으며 좀비 PC를 이용한 디도스 공격 외에 국외로부터의 서비스 응답으로 위장한 공격을 활용하는 등 다양하고 진화된 공격 수법을 사용했다”고 분석했다.

청와대 홈페이지를 공격하면서 국제 해커집단인 ‘어나니머스’를 내세운 것 또한 공격주체 판단에 혼란을 주기 위한 의도로 풀이했다.

미래부는 6·25 사이버 공격의 피해를 본 69개 기관중 62개 기관의 정상복구가 완료돼 복구율이 90%를 기록했다고 밝혔다.

정부는 지난 4일 마련한 국가 사이버안보종합대책을 바탕으로 사이버 위협 조기 경보 기능과 동시 상황전파 체계를 구축하고, 지능화되어가는 사이버 공격을 효과적으로 차단할 수 있는 첨단 대응기술 연구 및 전문인력 확충에 적극 나설 방침이다.

오승곤 미래부 정보보호정책과장은 “한국인터넷진흥원 침해대응센터에 사전탐지시스템을 구축하고 악성코드 정보공유시스템을 운영하는 데 필요한 비용을 추경 예산 편성 시 반영해줄 것을 요청했다”고 말했다.

연합뉴스